LINE乗っ取り詐欺が来たのでアクセス元を特定してみた

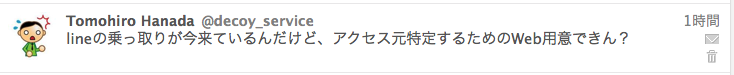

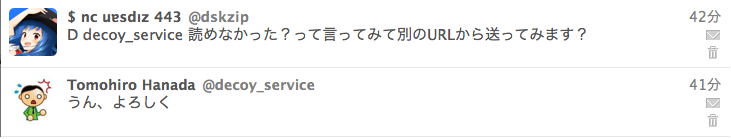

2014年08月04日18:30頃、次の日の試験勉強をしていると一通のDMが花田さん(@decoy_service)より届きました。

!?

ということで、やってみました。

先日SECCON Onlineでソーシャルハックという問題がありましたが、まさかこんな形で実践することになるとは。

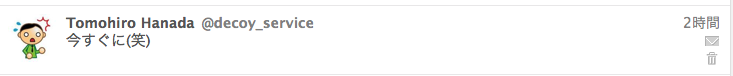

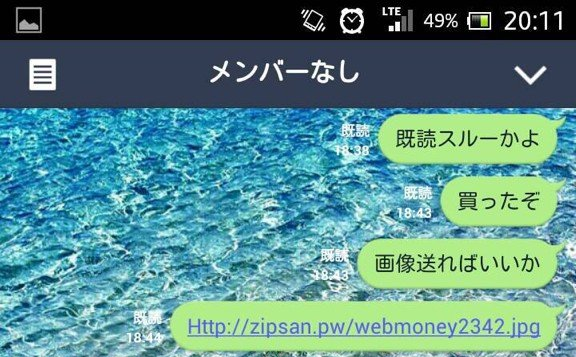

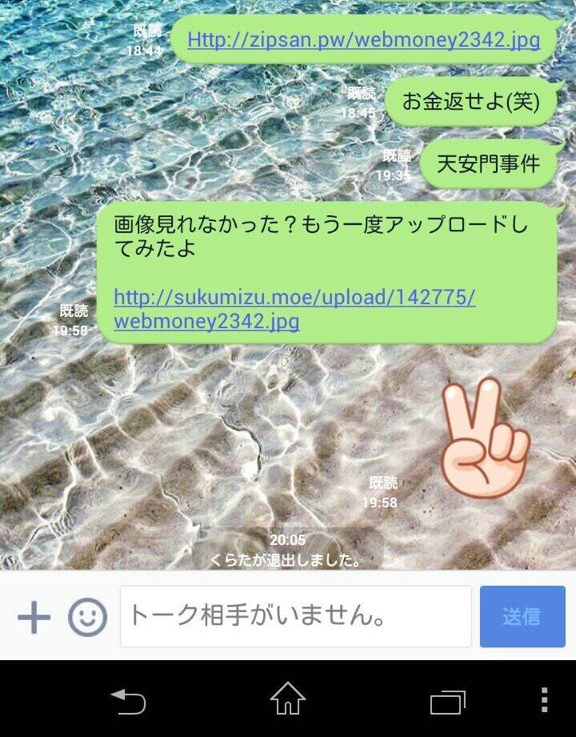

LINEのやりとりを確認する

今回はWebMoneyの要求ではなく、iTunesカードの要求だったようです。ラブライバーかよ!

これまでの「何してますか?忙しいですか?手伝ってもらっていいですか?」ではなく、ちょっと違う様子。ちなみに文章は花田さん(@decoy_service)です。

というか20000Pt × 3ってなかなかにガメつい奴ですね。

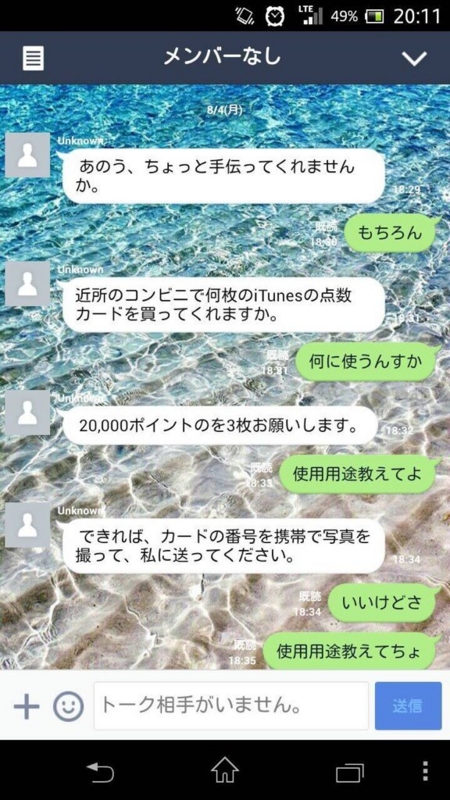

サーバーを用意する

サーバーはVPSサーバーを使用しました。とりあえずNetcatでtcp接続を待ち受けします。

$ mkdir web $ cd web $ sudo nc -l 80

rootで起動するのは少々不安ですが、ポートが80番じゃないと怪しまれちゃうので80番で待ち受けします。

とりあえず接続さえあれば何でも良かったので、レスポンスは何もしていません。

パケットをキャプチャする

ncのみだとヘッダは取得出来ますが、接続元IPが不明なのでtcpdumpでパケットのキャプチャもすることにしました。X-Forwarded-forに記述されている場合もありますが、なかった時のために。

$ sudo tcpdump -n -i eth0 -s 0 -w dump.cap

wiresharkで開ける形式で保存しています。これでIPアドレスとヘッダ情報を取得できます。

ひたすら待つ

花田さんにURLを送信し、待つ。

webmoney〜という名前にしてしまったのはちょっとミスだったかも。

犯人が踏んでくれるのを待ちます

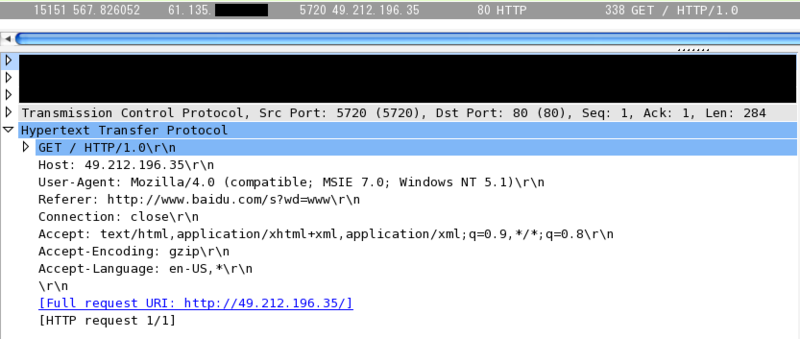

犯人からのアクセス?

80番ポート(しかもWebサーバーが動いているサーバー)でやっているので、途中botやら訪問者やらがアクセスしてきて、ごちゃごちゃになってしまってましたが、犯人と思われるIPからアクセスがありました。

おお?これは?

/(ルート)へのアクセスなので最初はbotかなと思ったのですが、Refererがbaido/s?=wwwとなっていてUAがMozilla/4.0なので、人力での入力っぽい。baidoを利用しているということは中国からのアクセスかな。

ちょっとだけ調べてみる。

ping

$ ping 61.135.***.*** PING 61.135.***.*** (61.135.***.***) 56(84) bytes of data. ^C --- 61.135.***.*** ping statistics --- 5 packets transmitted, 0 received, 100% packet loss, time 4717ms

届きませんでした。

DNSに問い合わせ

$ dig @8.8.8.8 -x 61.135.***.*** ; <<>> DiG 9.8.2rc1-RedHat-9.8.2-0.23.rc1.el6_5.1 <<>> @8.8.8.8 -x 61.135.***.*** ; (1 server found) ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NXDOMAIN, id: 35183 ;; flags: qr rd ra; QUERY: 1, ANSWER: 0, AUTHORITY: 1, ADDITIONAL: 0 ;; QUESTION SECTION: ;***.***.135.61.in-addr.arpa. IN PTR ;; AUTHORITY SECTION: 135.61.in-addr.arpa. 645 IN SOA ns.bta.net.cn. root.ns.bta.net.cn. 2014032601 28800 7200 604800 28800 ;; Query time: 49 msec ;; SERVER: 8.8.8.8#53(8.8.8.8) ;; WHEN: Tue Aug 5 23:01:28 2014 ;; MSG SIZE rcvd: 99

[08/05追記]

$ dig -xで検索していなかったので修正しました。

見つからなかった。

whois

$ whois 61.135.***.*** [Querying whois.apnic.net] [whois.apnic.net] % [whois.apnic.net] % Whois data copyright terms http://www.apnic.net/db/dbcopyright.html % Information related to '61.135.0.0 - 61.135.255.255' inetnum: 61.135.0.0 - 61.135.255.255 netname: UNICOM-BJ descr: China Unicom Beijing province network descr: China Unicom country: CN admin-c: CH1302-AP tech-c: SY21-AP mnt-by: APNIC-HM mnt-lower: MAINT-CNCGROUP-BJ mnt-routes: MAINT-CNCGROUP-RR status: ALLOCATED PORTABLE mnt-irt: IRT-CU-CN changed: hm-changed@apnic.net 20031112 changed: hm-changed@apnic.net 20040927 changed: hm-changed@apnic.net 20050112 changed: hm-changed@apnic.net 20060124 changed: hm-changed@apnic.net 20090507 changed: hm-changed@apnic.net 20090508 source: APNIC irt: IRT-CU-CN address: No.21,Jin-Rong Street address: Beijing,100140 address: P.R.China e-mail: zhouxm@chinaunicom.cn abuse-mailbox: zhouxm@chinaunicom.cn admin-c: CH1302-AP tech-c: CH1302-AP auth: # Filtered mnt-by: MAINT-CNCGROUP changed: zhouxm@chinaunicom.cn 20101110 changed: hm-changed@apnic.net 20101116 source: APNIC person: ChinaUnicom Hostmaster nic-hdl: CH1302-AP e-mail: abuse@cnc-noc.net address: No.21,Jin-Rong Street address: Beijing,100033 address: P.R.China phone: fax-no: country: CN changed: abuse@cnc-noc.net 20090408 mnt-by: MAINT-CNCGROUP source: APNIC person: sun ying address: fu xing men nei da jie 97, Xicheng District address: Beijing 100800 country: CN phone: fax-no: e-mail: hostmast@publicf.bta.net.cn nic-hdl: SY21-AP mnt-by: MAINT-CNCGROUP-BJ changed: suny@publicf.bta.net.cn 19980824 changed: hm-changed@apnic.net 20060717 changed: hostmast@publicf.bta.net.cn 20090630 source: APNIC % This query was served by the APNIC Whois Service version 1.69.1-APNICv1r0 (WHOIS3)

China Unicom Beijing province networkが所有している模様。北京のプロバイダっぽい。

webmoney〜にアクセスしなかったのは、警戒してるということなんだろうか?

確定っぽいけれど、普通の訪問者の可能性もあるためもっと詳しく調べてみる。

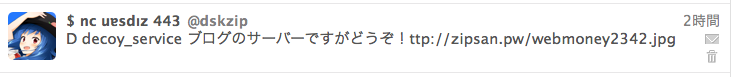

別のドメインでやってみる。

zipsan.pwで踏ませましたが、画像が見れないので再送すると言ってもう一つのドメインを踏ませる。

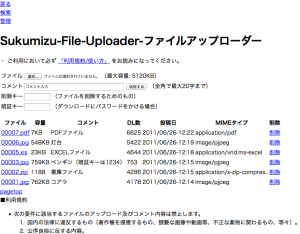

犯人は/へのアクセスをしてきたようなので、今回は/へのアクセスされても怪しまれないように、Uploaderを装ってみた。

$ python3 -c 'import http.server; http.server.HTTPServer((&quot;&quot;, 80), http.server.CGIHTTPRequestHandler).serve_forever()'

ncじゃちょっと無理そうだったのでpythonでWebServerたてました。

URLはhttp://sukumizu.moe/upload/142775/webmoney-2342.jpgにしました。

ファイルアップローダー : KENT-WEB CGI/Perl フリーソフトを参考にさせてもらいました。(適当すぎ)

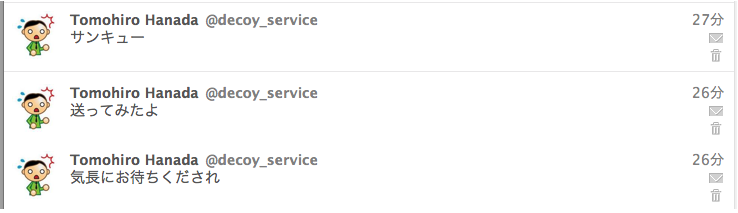

tcpdumpもしつつ、待機

また待つ

botなのか、人がやっているのかわからないけれど行動が遅い犯人。

すると・・・

退出されてしまいました。

アクセスもありませんでした。悲しみ。

考察など

今回は多少不確定ですが犯人と思われるIPを取得出来たので十分かなと思います。確定ではないけど。

確定させるためにはアクセスがあった時にすぐ退出させるように「天安門事件」と書いておくのがいいのかもしれない。既読になったタイミングと比較すれば良さそう。

あとは、怪しまれないようなURLを送ることも重要なのかも。今回はリファラにbaido/s?=wwwとついていた(wwwの検索ワードではhttp://zipsan.pw/は表示されない)ので、ドキュメントルートアクセスでも犯人の線が濃厚としましたが、そうじゃない場合は/webmoney~で判別する必要があるので確実に相手が踏んだと分かるようなURLにしないといけないですね。

逆に自分が攻撃者の立場(というより、一般ユーザーの立場)に立って考えると、怪しげなURLを踏む際はAguse, AguseGatewayなどのウェブ探査サービスやツールを使って確認してからにすると、ジャンプ先が危険サイトでも安心です。

あと、IPアドレスの調査はping, DNS検索, whoisくらいにしておきました。(コレ以上は不正アクセス法に抵触する?このあたりの線引きはよくわからない。調べておこう...)80番ポートと22番ポートには接続してみましたがまあ、開いてないですよね。

非常に楽しめたので良かった。

今度、こういう時のためにUploaderを装った偽サイトでも作って準備しておこう